1. Les risques de perte des donn├®es▲

La sauvegarde des donn├®es est essentielle pour une entreprise, quelle que soit sa taille, ├Ā partir du mo ment o├╣ toute information importante est stock├®e sur l'infrastructure de son r├®seau.

Il n'est pas indispensable syst├®matiquement d'imaginer le pire, mais il est n├®anmoins rationnel de prendre en compte toutes les ├®ventualit├®s pouvant conduire ├Ā la perte partielle ou totale, temporaire ou d├®finitive, des informations de l'entreprise.

- Dysfonctionnement du r├®seau ├®lectrique g├®n├®ral pouvant amener des coupures avec pour cons├®quence des corruptions de donn├®es.

- D├®faut du syst├©me d'exploitation.

- Virus informatiques et logiciels malveillants.

- Dommages ou pannes du mat├®riel (disques dursŌĆ”).

- Suppression de fichiers (accidentelle ou non).

- Alt├®ration, modification ou suppression d'informations ├Ā mauvais escient.

- Vol de mat├®riels, de logiciels ; sabotages.

- Erreurs de traitement de donn├®es.

- D├®sastres naturels.

L'├®ventualit├® de pertes de donn├®es importantes pour l'entreprise implique la n├®cessit├® d'effectuer des copies des donn├®es ├Ā l'aide de sauvegardes et d'archives pour toute l'infrastructure informatique (serveurs de production, de d├®veloppementŌĆ”).

Les principes g├®n├®raux

Des copies de sauvegarde de toutes les donn├®es op├®rationnelles doivent ├¬tre effectu├®es pour permettre la reconstruction dans le cas o├╣ elles seraient d├®truites ou perdues.

L'application de sauvegarde doit ├¬tre pr├®vue pour ├¬tre install├®e sur des serveurs de telle fa├¦on que les transferts de donn├®es soient le plus efficace possible et que la bande passante du r├®seau ne soit pas affect├®e surtout pendant les moments les plus utilis├®s par les applications m├®tier de l'entreprise.

Il est fortement recommand├® de stocker les copies de sauvegarde dans un emplacement s├®curis├® ├®loign├® du site o├╣ se trouvent la plupart des syst├©mes critiques. Dans le cas d'un incident grave ou d'un sinistre affectant totalement ces syst├©mes, cette pr├®caution permettra de remettre en service des machines ├®quivalentes sur un site diff├®rent.

Les supports de sauvegarde utilis├®s pour les op├®rations de sauvegarde doivent ├¬tre test├®s p├®riodiquement pour s'assurer que les donn├®es peuvent ├¬tre restaur├®es dans un ├®tat correct ├Ā chaque fois que cela est n├®cessaire.

Les principes g├®n├®raux pr├®sent├®s sont valables pour la plupart des logiciels et applications de sauvegarde. Des diff├®rences peuvent exister car chacun poss├©de des sp├®cifications relatives ├Ā l'├®diteur qui les a con├¦us et ├Ā l'environnement pour lequel il a ├®t├® pr├®vu. Chaque entreprise choisit son application de sauvegarde en fonction de son environnement et de ses d├®cisions strat├®giques.

2. La sauvegarde, la restauration▲

2-1. Concepts g├®n├®raux▲

Il est utile, pour commencer, de d├®finir les concepts principaux qui seront utilis├®s dans les prochains chapitres.

2-1-1. D├®finitions▲

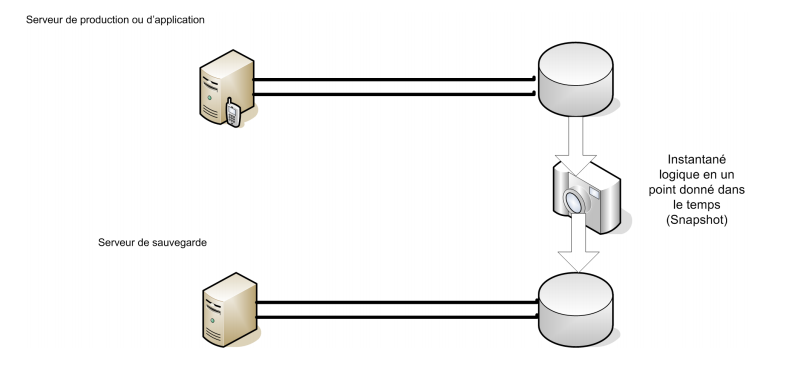

Le serveur de sauvegarde

Il s'agit d'un serveur ├®quip├® d'un ou de plusieurs p├®riph├®riques de stockage, en g├®n├®ral d├®di├®s ├Ā cette fonction. Sa fonction principale est de r├®aliser les phases de sauvegarde, d'archivage, de restauration de donn├®es (syst├©me d'exploitation, fichiers, bases de donn├®esŌĆ”).

Le client de sauvegarde

Le serveur est ├®galement sauvegard├® par l'application de sauvegarde, il est donc aussi client de l'application.

Les machines clientes sont aussi des serveurs, elles repr├®sentent les environnements ├Ā sauvegarder.

Le client comprend un ensemble de donn├®es ├Ā sauvegarder sur une machine donn├®e (serveur de fichiers, d'applicationŌĆ”).

- Un nom : toujours le nom du serveur connu sur le r├®seau de l'entreprise.

- Des ensembles ├Ā sauvegarder ou save-sets : des noms de fichiers, de r├®pertoires ou de syst├©mes de fichiers.

- L'appartenance ├Ā un groupe, un planning de sauvegarde, une directive, des politiques

- Un alias : autre nom de la machine dans le r├®seau.

- N┼ōuds de stockage : liste prioritaire des p├®riph├®riques locaux ou distants vers lesquels vont ├¬tre envoy├®s les flux de donn├®es.

- N┼ōuds de stockage de clonage : liste prioritaire pour le clonage.

- Politiques de r├®tention des donn├®es et de recherche.

- Nom.

- Heure de d├®marrage.

- Type de d├®marrage.

- Politique de r├®tention des donn├®es et de recherche

L'application de sauvegarde

C'est le logiciel install├® sur le serveur de sauvegarde. Sa fonction consiste ├Ā g├®rer les op├®rations sur les supports, les connexions sur les clients, ├Ā signaler les erreurs rencontr├®es.

Les groupes d'utilisateurs et les droits d'acc├©s

Dans l'application de sauvegarde, des groupes d'utilisateurs peuvent ├¬tre cr├®├®s pour les op├®rations de sauvegarde, de restauration ou d'archivage. Un utilisateur doit appartenir ├Ā un groupe avant de pouvoir se voir attribuer des droits d'acc├©s particuliers. En effet, sauvegarder et restaurer revient ├Ā copier des donn├®es, il convient donc de limiter l'acc├©s aux utilisateurs autoris├®s. Ce qui implique un syst├©me de s├®curit├® relatif aux utilisateurs du type :

ŌĆō Toute personne souhaitant utiliser le logiciel de sauvegarde doit ├¬tre d├®finie comme utilisateur dans l'application.

ŌĆō Seul le propri├®taire de la sauvegarde peut visualiser les donn├®es qu'il a sauvegard├®es.

D'autres autorisations peuvent ├¬tre d├®finies en fonction du contexte et des besoins des utilisateurs ou de l'environnement.

Le planning de sauvegarde

La p├®riodicit├® est d├®finie en fonction des besoins et des niveaux de sauvegarde, elle peut ├¬tre quotidienne, hebdomadaire ou mensuelle.

Ces lignes de conduite se d├®finissent comme ├®tant une combinaison de p├®riodes (jour, semaine, mois, ann├®e) ou une fr├®quence de sauvegarde.

La politique de sauvegarde

Elle est d├®finie en fonction du volume de donn├®es ├Ā copier, de la quantit├® d'information ├Ā garder ou ├®ventuellement ├Ā perdre, de l'environnement technique, de la dur├®e l├®gale de conservation des donn├®es.

Cette politique consiste ├Ā d├®finir :

ŌĆō L'environnement du syst├©me d'information ├Ā sauvegarder (services, mat├®riels, sites, utilisateursŌĆ”) et la fa├¦on dont les op├®rations sont r├®alis├®es.

ŌĆō Le type et la quantit├® de donn├®es ├Ā stocker (fichiers utilisateurs, fichiers applicatifs, comptes de messagerie, bases de donn├®esŌĆ”). Le nombre de fichiers ou la taille des sauvegardes peut ├®voluer dans le temps avec l'ajout de nouvelles applications ou de donn├®es.

ŌĆō La fr├®quence/p├®riodicit├® des sauvegardes.

Politique de r├®tention des donn├®es sauvegard├®es

- Politique de recherche : p├®riode de maintien des informations dans les index ou la base de donn├®es interne.

- Politique de r├®tention : p├®riode de conservation des informations dans la bandoth├©que ou l'ensemble de stockage des supports.

2-1-3. La sauvegarde▲

Il s'agit de l'op├®ration consistant ├Ā cr├®er une copie des donn├®es sur un support de stockage (bande magn├®tique, support optique, disqueŌĆ”). Cette r├®plication d'information est stock├®e et conserv├®e pour une utilisation ult├®rieure de restauration dans le cas o├╣ l'original serait supprim├® (involontairement ou volontairement), d├®truit ou endommag├®.

Le logiciel qui copie les donn├®es vers un media s'appelle application de sauvegarde.

Dans la plupart des cas, la source correspond ├Ā des donn├®es enregistr├®es sur une unit├® de disques, par exemple des fichiers, des r├®pertoires, des bases de donn├®es et des applications.

La destination est un support de stockage utilisant un mat├®riel d'enregistrement et de lecture tel une unit├® de bande magn├®tique, un robot de sauvegarde(bandoth├©que), une unit├® de stockage compos├®e de disques ou de supports optiques (CD-Rom, DVD-RomŌĆ”), ou encore un stockage bas├® sur le r├®seau.

2-1-4. L'archivage▲

C'est une op├®ration de copie identique ├Ā la sauvegarde, sauf que les donn├®es copi├®es sont stock├®es et conserv├®es pour une dur├®e plus longue. Cette op├®ration peut s'av├®rer n├®cessaire pour des raisons l├®gales et/ou administratives. Elle permet aussi de conserver l'├®tat du syst├©me d'exploitation d'un serveur juste apr├©s une installation ou une mise ├Ā jour importante. La destination est un support utilisant un p├®riph├®rique de sauvegarde ├®quivalent ├Ā ceux d├®finis pour la sauvegarde, le support WORM (Write Once/Read Many) peut ├¬tre utilis├® plus sp├®cifiquement dans ce cas.

2-1-5. La restauration▲

Cette op├®ration r├®alise la reconstruction des donn├®es originales ├Ā partir d'une copie de sauvegarde ou d'archivage.

Ce concept regroupe la pr├®paration et la recopie proprement dite des donn├®es, certaines actions suppl├®mentaires pour rendre les donn├®es exploitables sont parfois n├®cessaires.

La destination est g├®n├®ralement un disque ou une unit├® de disques sur lequel les donn├®es d'origine avaient ├®t├® stock├®es.

2-2. Les m├®thodes g├®n├®rales de sauvegarde▲

2-2-1. La sauvegarde directe▲

La sauvegarde directe est une op├®ration qui s'effectue sur la m├¬me machine.Elle n'utilise pas le r├®seau de l'entreprise. Les donn├®es sont directement envoy├®es ├Ā partir du disque ou de l'unit├® de disque vers le p├®riph├®rique de sauvegarde install├® sur le serveur. Il s'agit, en g├®n├®ral, d'un serveur isol├®. La sauvegarde en environnement r├®seau

2-2-2. La sauvegarde en environnement r├®seau▲

Lorsque des sauvegardes sont effectu├® es dans un environnement de r├®seau d'entreprise, les donn├®es sont transf├®r├®es via le r├®seau ├Ā partir des machines ├Ā sauvegarder, appel├®s aussi clients de sauvegarde vers un syst├©me ├®quip├® de p├®riph├®riques et de supports de sauvegarde, sur lesquels les donn├®es vont ├¬tre stock├®es.

Le temps n├®cessaire pour effectuer une action de sauvegarde ou de restauration par ce moyen d├®pend fortement du type de r├®seau utilis├® et de ses caract├®ristiques techniques (bande passante, architecture et type de r├®seauŌĆ”).

Le tableau suivant montre les d├®bits ma ximum th├®oriques et ceux observ├®s en pratique lors d'une sauvegarde effectu├®e par le r├®seau entre un serveur de sauvegarde et ses clients.

| Type de r├®seau de communication | D├®bit maximum(Go/h) | D├®bit typique (Go/h) |

|---|---|---|

| 10Base-T | 3,6 | 2 |

| 100Base-T | 36 | 15-20 |

| Gigabit Ethernet | 360 | 36-100 |

| FDDI | Similaire au 100Base-T | Similaire au 100Base-T |

| Fibre Channel 1Gb (SAN) | 360 | 280 |

| Fibre Channel 2Gb (SAN) | 720 | 560 |

| Type de r├®seau de communication | D├®bit maximum (Go/h) | D├®bit typique (Go/h) |

|---|---|---|

| Fibre Channel 4Gb (SAN) | 1440 | 1120 |

| Fibre Channel 8Gb (SAN) | 2880 | 2240 |

| Type de r├®seau de p├®riph├®rique (bus) | D├®bit maximum (Go/h) | D├®bit typique (Go/h) |

|---|---|---|

| SCSI-2 single-ended | 36 | 15-20 |

| FWD (fast-wide-differential) | 72 | 30-40 |

| UltraSCSI | 144 | 60-80 |

2-3. Les types de sauvegarde les plus courants▲

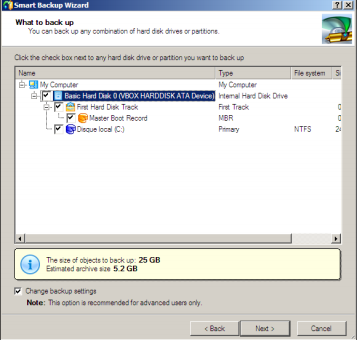

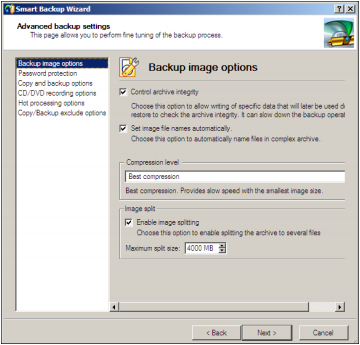

2-3-1. La sauvegarde compl├©te (Full Backup)▲

La sauvegarde compl├©te est une copie de la totalit├® des donn├®es pr├®sentes sur les disques ou les partitions d'un serveur r (d├®fini comme client de sauvegarde) vers une unit├® de stockage (bandes magn├®tiques, cartouches, unit├®s de disques).

En g├®n├®ral, l'op├®ration de sauvegarde s'effectue ├Ā partir d'un serveur d├®di├® comportant les p├®riph├®riques adapt├®s.

2-3-2. La sauvegarde normale▲

Cette op├®ration sauvegarde les fichiers et retire le bit d'archive. Celui-ci est utilis├® pour d├®terminer si le fichier a ├®t├® sauvegard├®.

La sauvegarde normale r├®initialise le bit d'archive du fichier apr├©s sa copie.

2-3-3. La sauvegarde partielle▲

Elle peut ├¬tre incr├®mentale ou diff├®rentielle.

Sauvegarde diff├®rentielle ( Differential Backup )Cette op├®ration traite uniquement les fichiers qui ont ├®t├® ajout├®s ou modifi├®s depuis la derni├©re sauvegarde compl├©te. Si un ├®l├®ment est modifi├® apr├©s la sauvegarde compl├©te, il est sauvegard├® de nouveau ├Ā la sauvegarde diff├®rentielle suivante.

Sauvegarde incr├®mentale simple ( Incremental Backup ) Cette proc├®dure concerne les fichiers qui ont ├®t├® ajout├®s ou modifi├®s depuis la derni├©re sauvegarde (normale ou partielle).

Si un fichier est modifi├® apr├©s la sauvegarde compl├©te, il est sauvegard├® uniquement dans la sauvegarde incr├®menta le suivante et non dans les sauvegardes incr├®mentales ult├®rieures. Si aucune modification n'a ├®t├® apport├®e, le fichier n'est pas sauvegard├®.

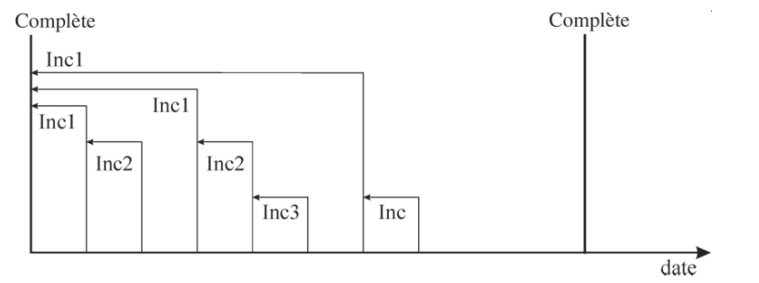

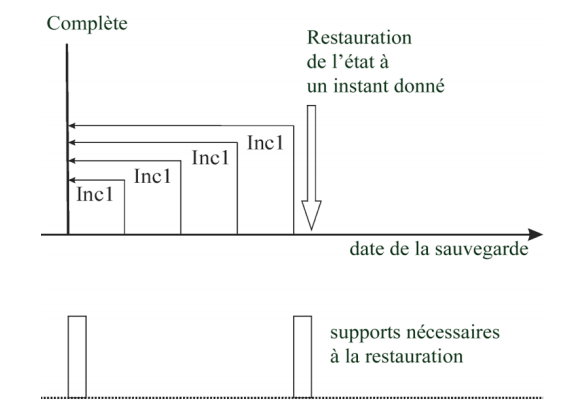

Sauvegarde incr├®mentale par niveaux

La sauvegarde incr├®mentale par niveaux (de 1 ├Ā 9) d├®pend de la derni├©re sauvegarde en date du niveau imm├®diate ment inf├®rieur, sauvegarde dont les donn├®es sont toujours prot├®g├®es.

Exemple : une sauvegarde Inc1 consiste ├Ā sauvegarder toutes les modifications effectu├®es depuis la sauvegarde compl├©te la plus r├®cente, tandis qu'une sauvegarde Inc5 consiste ├Ā sauvegarder toutes les modifications effectu├®es depuis la sauvegarde de type Inc4 la plus r├®cente.

Une sauvegarde Inc1-9 ne fait jamais r├®f├®rence ├Ā une sauvegarde Inc existante.

Remarque

Certains logiciels de sauvegarde utilisent une combinaison de sauvegardes compl├©te et incr├®mentale pour optimiser le temps de restauration des donn├®es.

2-3-4. La sauvegarde d├®finie par l'utilisateur▲

Les fichiers sauvegard├®s sont d├®finis par l'utilisateur (mode normal ou copies) Ce type d'op├®ration peut ├¬tre, en g├®n├®ral, utilis├® lors des tests (installation ou maintenance).

2-3-5. La sauvegarde ├Ā distance (electronic vaulting) ou en ligne▲

Ce type de sauvegarde est parfois adopt├® lorsque le parc d'ordinateurs portables ├Ā g├®rer d├®passe un certain seuil. ├Ć partir du moment o├╣ l'entreprise utilise de plus en plus de postes nomades, donc tr├©s souvent d├®connect├®s du r├®seau, il est souhaitable d'op├®rer des sauvegardes ├Ā distance, car il est statistiquement reconnu que les sauvegardes locales sont r├®alis├®es de moins en moins souvent.

C'est une op├®ration de sauvegarde qui consiste ├Ā utiliser un partenaire professionnel via le r├®seau Internet pour stocker de fa├¦on s├®curitaire sur un site distant une copie des fichiers d'un ou de plusieurs serveurs. Cette solution correspond ├Ā une mise en miroir des donn├®es, ├Ā distance. Ce type de sauvegarde s├®curis├®e est g├®n├®ralement confi├® ├Ā un prestataire externe.

Le principe de cette sauvegarde est simple : l'utilisateur t├®l├®charge le logiciel de transfert de donn├®es ├Ā partir du site du prestataire et cr├®e un compte d'utilisation et un mot de passe. Il peut al ors copier ses donn├®es selon sa politique de sauvegarde.

Cette solution offre l'avantage de ne plus avoir ├Ā g├®rer les sauvegardes par l'interm├®diaire du mat├®riel ou des ressources internes ├Ā l'entreprise, car elles sont externalis├®s ├Ā un prestataire via un r├®seau haut d├®bit.

Par contre, il est n├®cessaire de bien d├®finir le contrat de prestation avec le partenaire sous la forme d'un accord sur la qualit├® de service (disponibilit├® et confidentialit├® des donn├®es), la politique de sauvegarde.

Cette solution permet ├Ā l'entreprise de d├®finir des crit├©res pour automatiser ses sauvegardes en fonction de ses besoins : fr├®quence et horaires, types de fichiers, r├®pertoires des disques durs ├Ā enregistrer. Une fois l'outil configur├®, le syst├©me d'exploitation du serveur ou du poste de travail se connecte automatiquement via Internet sur le site du prestataire et lance la sauvegarde. Les donn├®es sont d┬┤abord compress├®es, puis chiffr├®es et envoy├®es sur les serveurs distants.

D'autres informations sur ce type de sauvegarde sont disponibles dans le chapitre Le Cloud Computing.

2-3-6. La sauvegarde synth├®tique▲

La sauvegarde synth├®tique relative ├Ā l'application de sauvegarde permet de fusionner une sauvegarde compl├©te et les sauvegardes incr├®mentales interm├®diaires afin d'obtenir une nouvelle sauvegarde compl├©te.

Ce type de sauvegarde se cr├®e ├Ā partir d'une sauvegarde compl├©te ├®crite ind├®pendamment sur un p├®riph├®rique compos├® de disques ou de bandes et de sauvegardes incr├®mentales ├®crites sur un p├®riph├®rique du m├¬me type. Cette fonctionnalit├® est essentiellement g├®r├®e par l'application de sauvegarde.

La restauration d'une telle sauvegarde est ├®quivalente quant ├Ā son principe ├Ā celle effectu├®e ├Ā partir d'une sauvegarde compl├©te classique. Par contre, elle permet de gagner beaucoup de temps car elle s'ex├®cute en une seule fois ├®tant donn├® que les sauvegardes interm├®diaires sont int├®gr├®es sur le support de sauvegarde.

2-3-7. Comparaison des types de sauvegarde▲

| Type de sauvegarde | Avantages | Inconv├®nients |

| Normale (compl├©te) | Lors de la restauration, les fichiers sont faciles ├Ā trouver parce qu'ils sont pr├®sents sur le support de sauvegarde. Cela facilite la copie de fichiers ├Ā partir du support. | Demande beaucoup de temps et de place de stockage pour r├®aliser la sauvegarde. Si les fichiers ne sont pas beaucoup modifi├®s ou le sont peu, les sauvegardes sont pratiquement identiques. Ce type de sauvegarde est recommand├® pour la sauvegarde des fichiers du syst├©me d'exploitation. |

| incr├®mentale | Demande moins de place pour le stockage des donn├®es. Permet des sauvegardes rapides. | La restauration compl├©te d'un syst├©me peut prendre beaucoup plus de temps qu'une sauvegarde normale ou diff├®rentielle. |

| Diff├®rentielle | Une restauration demande seulement le support des derni├©res sauvegardes compl├©tes et diff├®rentielles. Permet une sauvegarde plus rapide qu'une compl├©te. | La restauration compl├©te d'un syst├©me peut prendre beaucoup plus de temps qu'une sauvegarde normale. S'il existe beaucoup de grands changements sur les fichiers, les sauvegardes de ce type peuvent prendre plus de temps que des sauvegardes incr├®mentales. |

| Type de sauvegarde | Avantages | Inconv├®nients |

| Copies auxiliaires(clones) | R├®alise l'exacte copie des supports de sauvegarde pour la redondance des supports. Les copies de support s'effectuent plus rapidement que la sauvegarde classique. Elles peuvent ├¬tre stock├®es dans un endroit s├®curis├® dans l'├®ventualit├® d'un sinistre. | |

| Compl├©te synth├®tique | Demande moins de place pour le stockage des donn├®es. Permet des sauvegardes rapides. | La restauration compl├©te d'un syst├©me peut prendre beaucoup plus de temps qu'une sauvegarde normale ou diff├®rentielle. |

2-3-8. Avantages et inconv├®nients de s diff├®rents types de sauvegarde▲

Quand le type de sauvegarde ├Ā effectuer a ├®t├® d├®cid├®, il est important de tenir compte de l'impact de l'ex├®cution des sauvegardes sur la bande passante du r├®seau et le temps n├®cessaire pour restaurer les donn├®es ├Ā partir des supports de sauvegarde.

Il est recommand├® de d├®finir les fen├¬tres de sauvegarde pendant des p├®riodes de moindre utilisation des serveurs utilis├®s pour la production (syst├©me d'information). De plus, il est n├®cessaire de tenir compte de l'architecture du r├®seau informatique en place. Il sera peut-├¬tre utile de l'optimiser pour ├®viter des points d'├®tranglement qui vont limiter le flux des donn├®es, des surcharges de l'utilisation de la bande passante selon les sous-r├®seaux et selon les p├®riodes de son utilisation.

Si des sauvegardes ├Ā distance sont ├Ā r├®aliser, il faudra tenir compte de l'├®loignement des clients ├Ā sauvegarder et des difficult├®s de transmission qui peuvent survenir (gestion de la bande passante du r├®seau). C'est pour cela qu'il est recommand├® d'effectuer les sauvegardes incr├®mentales et compl├©tes des clients ├Ā distance sur des unit├®s de stockage sous forme de disques plut├┤t que de bandes pour ├®viter de bloquer l'unit├® d'├®criture dans la bandoth├©que. Les donn├®es sauvegard├®es sur disques peuvent ├¬tre alors ais├®ment copi├®es, par la suite, sur bandes ou cartouches magn├®tiques pour ├¬tre conforme avec la strat├®gie de sauvegarde mise en place.

2-4. Les p├®riph├®riques de sauvegarde▲

La dur├®e n├®cessaire pour effectuer une sauvegarde d├®pend aussi du type de p├®riph├®rique utilis├®. Il peut ├¬tre un lecteur de bandes, un robot de sauvegarde associ├® ├Ā une bandoth├©que ou plus sp├®cifiquement une unit├® de disques.

Chaque constructeur informatique propose des mod├©les de p├®riph├®riques qui vont de la simple unit├®, pouvant s'int├®grer dans un serveur autonome, au dispositif appel├® robotique. Ce mat├®riel comporte plusieurs unit├®s de lecture/├®criture de bandes magn├®tiques et un nombre cons├®quent d'emplacements de stockage physique (slots) dans un magasin . Cette unit├® de stockage, appel├®e aussi robotique , incorpore une m├®canique complexe de chargement/d├®chargement des supports pour une gestion automatis├®e de leur lecture/├®criture

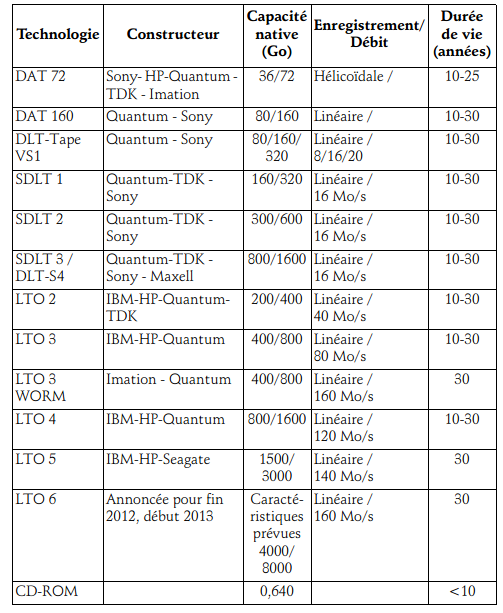

2-5. Les supports de sauvegarde▲

La solution la plus pratique actuellement se pr├®sente sous forme de cartouches de bande magn├®tique. De petite taille, elles offrent une capacit├® de plusieurs dizaines ├Ā quelques centaines de giga-octets et une long├®vit├® beaucoup plus importante que les supports optiques.

- DAT (format d'enregistrement d├®riv├® du format d'enregistrement du son) pour les petits serveurs.

- DLT ou SDLT (format d'enregistrement des donn├®es en serpentin) pour les serveurs de moyenne capacit├®.

- LTO (Linear Tape Open) pour les plus grosses architectures de serveurs.

- LTO WORM ├Ā partir de la 3├©me G├®n├®ration (WORM : Write Once, Read Many - ├ēcriture unique, Lecture multiple) pour un stockage s├®curis├®

├Ć partir de la technologie LTO Ultrium 4, un cryptage des donn├®es est possible.

├Ć partir de la g├®n├®ration 5, la technologie LTO permet ├Ā l'unit├® de sauvegarde de segmenter le m├®dia magn├®tique en deux partitions qui peuvent ├¬tre acc├®d├®es ind├®pendamment l'une de l'autre. Ce dispositif permet de fournir des acc├©s plus rapides aux donn├®es, surtout en op├®ration de restauration, et d'am├®liorer la gestion des donn├®es.

Cette technologie s'appelle LTFS ( Linear Tape File System ). Elle est support├®e sur la plupart des syst├©mes d'exploitation.

Exemples de taux de transfert sur supports de sauvegarde LTO

| Lecteurs de bandes | Ultrium 2 | Ultrium 3 | Ultrium 4 | Ultrium 5 |

| Capacit├® (Go) | 400 | 800 | 1600 | 3000 |

| Capacit├® native (sanscompression de donn├®es) | 200 | 400 | 800 | 1500 |

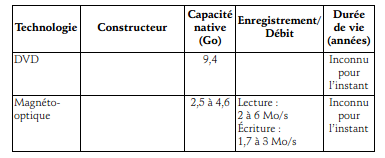

Exemples de performance des supports de sauvegarde

| Technologie | Constructeur | Capacit├®native (Go) | Enregistrement/D├®bit | Dur├®e de vie (ann├®es) |

| SAIT-1-500 | Sony | 500/1300 | H├®lico├»dale / 30 ├Ā 60 Mo/s | 10-25 |

| DAT DDS3 | Sony -TDK | 12/24 | Lin├®aire / | 10-25 |

| DAT DDS4 | Sony-HP-Quantum - Imation | 20/40 | Lin├®aire / | 10-25 |

Particularit├®s de la cartouche LTO WORM

Elle offre des particularit├®s dans le ca s d'archivage, c'est la seule solution non r├®inscriptible pour r├®pondre aux exigences renforc├®es de conservation et d'archivage des donn├®es sous contraintes l├®gales. Son utilisation avec des applications de sauvegarde classiques va garantir que les donn├®es resteront intactes pendant toute leur dur├®e de pr├®servation. C'est le cas, par exemple de documents financiers ou confidentiels, de brevets industriels, de dossiers de messagerie.

Les donn├®es sur les cartouches WORM ne peuvent ├¬tre effac├®es qu'en effectuant une op├®ration de d├®saimantation, ce qui correspond ├Ā une modification de l'├®tat des particules magn├®tiques pr├®sentes sur la cartouche.

En r├®alit├®, les donn├®es stock├®es sur ces cartouches sont ├Ā l'abri de toute mauvaise manipulation qui pourrait s'effectuer sur une unit├® de bandes magn├®tiques. Les informations enregistr├®es sont donc en totale s├®curit├®. Les cartouches WORM LTO 3 Ultrium sont compatibles avec les lecteurs LTO-3 de certains constructeurs. Cela peut n├®cessiter parfois la mise ├Ā niveau des mat├®riels.

La technologie WORM LTO Ultrium existe ├Ā partir de la g├®n├®ration 3(WORM LTO3), actuellement jusqu'├Ā la g├®n├®ration 5 et en projet pour les g├®n├®rations suivantes.

Remarque

Les lecteurs LTO Ultrium de troisi├©me g├®n├®ration peuvent uniquement lire les supports de premi├©re g├®n├®ration, ceux de quatri├©me g├®n├®ration les supports de deuxi├©me g├®n├®ration. Cela implique que les cartouches LTO-3 WORM, ne peuvent ├¬tre ni ├®crites ni lues dans les lecteurs de premi├©re g├®n├®ration.

2-6. La gestion des supports et p├®riph├®riques ▲

Ce chapitre traite des supports de sauvegarde sous forme de bandes magn├®tiques.

2-6-1. Crit├©res de choix▲

ŌĆō Le prix de l'unit├® de lecture/├®criture.

ŌĆō Le prix du support (le co├╗t total des cartouches n├®cessaires ├Ā un an de besoins en sauvegardes peut d├®passer ce prix du lecteur).

ŌĆō La capacit├® totale disponible sur chaque cartouche.

ŌĆō La compatibilit├® ascendante en fonction des mod├©les.

ŌĆō La standardisation du mat├®riel.

ŌĆō Les besoins en stockage exprim├®s par l'infrastructure.

Notions de dur├®es de vie

MTBF (Mean Time Between Failure) de l'unit├® de lecture/├®criture : 400 000 heures.

Dur├®e de vie de la t├¬te d'enregistrement : 50 000 heures.

Nombre d'utilisations maximum du support magn├®tique : 2 000 ├Ā 3 000 passages.

Dur├®e maximale de conservation th├®orique des informations : 30 ans.

2-6-2. Gestion des supports et des pools▲

Archivage l├®gal et ├Ā long terme

L'AFNOR a d├®fini un ensemble de normes, la principale : NF Z42-013. Cette norme traite de la conservation et de l'int├®grit├® des documents d├®mat├®rialis├®s.

Les supports de sauvegarde sont regroup├®s dans des unit├®s logiques appel├®es pools de supports ( media pools).

De fa├¦on ├Ā mieux g├®rer ces media, de plus en plus d'unit├®s de sauvegarde sont ├®quip├®es d'un dispositif de reconnaissance et de gestion des codes-barres. Certains supports sont ├®quip├®s d'un dispositif d'identification sous cette forme. Ce qui permet l'affichage et la gestion des supports utilis├®s par les logiciels de sauvegarde dans les bandoth├©ques.

Le pool de supports (Media Pool)

C'est l'unit├® de base du stockage, c'est-├Ā-dire un regroupement logique de supports associ├® ├Ā une classe d'uni t├® du m├¬me type physique. La structure des pools, leur nombre, le type de donn├®es sont d├®termin├®s en fonction des besoins. Cette structure peut ├¬tre organis├®e sous la forme d'une hi├®rarchie de stockage.

Lorsqu'un p├®riph├®rique est configur├®, un pool de supports par d├®faut est sp├®cifi├® si aucun autre n'est d├®fini dans la sp├®cification de sauvegarde. La d├®finition des noms des diff├®rents pools de media est ├Ā la charge de l'administrateur responsable des sauvegardes. Un pool peut ├¬tre restreint ├Ā certains p├®riph├®riques.

Le pool de ressources permet de d├®finir des filtres qui vont agir ├Ā chaque sauvegarde pour orienter les donn├®es vers la ressource correspondante. Il existe diff├®rents niveaux de filtres :

ŌĆō Le premier est li├® au type des donn├®es, par exemple : Backup, Archive, Migration, Backup Clone, Archive Clone, Migration CloneŌĆ”

ŌĆō Le deuxi├©me est compos├® de quatre filtres successifs et prioritaires : le groupe, le client, le sous-ensemble de sauvegarde (save-set), le niveau de sauvegarde.

Gestion des pools de supports

La gestion de ces supports au niveau de l'entreprise peut s'av├®rer extr├¬mement complexe.

Pour cela, l'application de sauvegarde doit fournir les fonctions d├®crites ci-dessous, afin de r├®aliser une gestion simple et efficace :

ŌĆō La gestion des pools de supports.

ŌĆō Le suivi de tous les m├®dias, l'enregistrement de leur situation : l'├®tat, le d├®lai d'expiration de la protection des donn├®es, la disponibilit├® pour les sauvegardes.

ŌĆō Les strat├®gies de rotation d'utilisation automatis├®e des supports pour ├®viter de devoir effectuer une gestion manuelle.

ŌĆō La d├®finition explicite des supports et des p├®riph├®riques devant ├¬tre utilis├®s pour les op├®rations de sauvegarde.

ŌĆō La gestion des supports pour diff├®rents types de p├®riph├®riques, tels que les unit├®s de stockage autonomes, bandoth├©quesŌĆ”

ŌĆō Des processus automatis├®s pour aider l'utilisateur dans le cadre d'op├®rations courantes.

ŌĆō La reconnaissance et prise en charge des codes-barres (autocollants de rep├®rage pr├®sents sur les supports utilisables) sur les p├®riph├®riques comportant plusieurs lecteurs.

ŌĆō Une fonction de reconnaissance automatique des formats de support de l'application de sauvegarde install├®e et d'autres formats (originaires d'applications diff├®rentes) avec toutefois l'impossibilit├® d'enregistrer sur des supports format├®s avec d'autres outils.

ŌĆō La conservation dans une base de donn├®es, interne ├Ā l'application, des informations sur les supports utilis├®s.

ŌĆō La cr├®ation interactive ou automatis├®e de copies suppl├®mentaires des donn├®es sur les supports.

Pools de stockage et de supports m├®lang├®s

Ceci inclut les formats d├®crits pr├®c├®demment : LTO1, LTO2, LTO3, LTO4 et LTO5. Chaque format de support unique doit ├¬tre reli├® ├Ā un pool de stockage distinct ├Ā travers sa propre classe d'unit├®. Plusieurs pools de stockage et leurs classes d'unit├® de types diff├®rents peuvent se r├®f├®rer ├Ā une m├¬me unit├® de bandes qui les prend ainsi en charge.

Les volumes de pools de stockage repr├®sentent donc les supports physiques qui sont affect├®s ├Ā un pool de stockage. Voici quelques exemples de volumes :

ŌĆō Espace allou├® sur une unit├® de disque.

ŌĆō Cartouche magn├®tique.

ŌĆō Disque optique.

Les pools de stockage et leurs volumes sont en acc├©s al├®atoire ou s├®quentiel, en fonction du type de la classe d'unit├®s ├Ā laquelle le pool est affect├®.

Support de donn├®es ├®quip├® d'├®tiquette autocollante avec code-barres L'application de sauvegarde doit prendre en charge les p├®riph├®riques de type robotique ├Ā multiples unit├®s d'enregistrement ├®quip├®s d'un lecteur de code-barres. ├Ć l'int├®rieur de ces p├®riph├®riques chaque support dispose d'une ├®tiquette l'identifiant de mani├©re unique.

ŌĆō L'analyse des codes-barres des supports contenus dans un r├®f├®rentiel de p├®riph├®rique permet d'acc├®l├®rer les op├®rations de s├®lection. Cela dispense l'application de sauvegarde de prendre en charge chaque support dans le dispositif de lecture et de v├®rifier leur en-t├¬te sur lequel sont enregistr├®es les caract├®ristiques du m├®dia.

ŌĆō L'information de code-barres peut ├¬tre directement lue par l'application de sauvegarde. Ce qui permet d'identifier le support de mani├©re certaine.

ŌĆō Une bande nettoyante peut ├¬tre automatiquement d├®tect├®e si elle dispose d'un pr├®fixe de code-barres de type CLN. Le nettoyage des enregistreurs peut ainsi ├¬tre g├®r├® directement par l'application sans intervention manuelle.

ŌĆō Chaque code-barre fournit un identifiant unique pour chaque support dans la base de donn├®es interne de l'application. Il ne peut donc pas exister deux informations identiques de codes-barres dans l'environnement de sauvegarde.

2-6-3. Cycle de vie des supports▲

Le cycle de vie caract├®ristique des supports est compos├® des phases suivantes :

ŌĆō La pr├®paration pour la sauvegarde. Cette phase comporte l'initialisation (formatage) en vue de l'utilisation future avec le logiciel de sauvegarde.

ŌĆō L'utilisation pour les op├®rations de sauvegarde et de restauration.

ŌĆō La mise au coffre (mise en lieu s├╗r) pour un stockage des donn├®es et la cr├®ation de copies de supports suppl├®mentaires pour le long terme en cas de besoin ou pr├®vision de sinistre.

ŌĆō Le recyclage pour de nouvelles op├®rations de sauvegarde une fois que les donn├®es contenues sur les supports ne sont plus utiles, ce qui permet d'optimiser leur utilisation.

ŌĆō La mise hors service. Lorsque l'un d'entre eux est arriv├® ├Ā une expiration d'utilisation, il doit ├¬tre retir├® de la bandoth├©que ; il peut cependant ├¬tre relu lors d'une restauration.

2-6-4. Formatage des supports▲

Les logiciels de sauvegarde ne permettent, en g├®n├®ral, d'├®crire que sur des supports vierges qui ont ├®t├® initialis├®s (format├®s).

Dans le fonctionnement normal, le logiciel de sauvegarde initialise (formate) automatiquement les supports dont il a besoin, les met dans le pool qui convient et les utilise ; il ├®crit sur la bande une ├®tiquette (ou label) par d├®faut ou selon une configuration d├®finie auparavant.

Il est possible d'initialiser (formater) des supports manuellement ; il faut alors pr├®ciser ├Ā quel pool de supports ils appartiennent et leur donner une ├®tiquette (label).

2-6-5. Prise en charge des bandes nettoyantes▲

En g├®n├®ral, le logiciel de sauvegarde g├©re automatiquement les bandes ou cartouches de nettoyage. Si ce n'est pas le cas, cela peut ├¬tre le r├┤le du robot de sauvegarde et de la bandoth├©que associ├®e. Il reconna├«t automatiquement les codes-barres de la bande nettoyante, gr├óce au pr├®fixe CLN. Lorsqu'une bande de nettoyage a atteint son nombre maximum d'utilisation, l'application de sauvegarde le signale et la cassette doit ├¬tre remplac├®e.

2-6-6. Protection des donn├®es ├®crites sur les supports▲

Le logiciel de sauvegarde permet de sp├®cifier pendant combien de temps les donn├®es stock├®es sur les supports doivent ├¬tre prot├®g├®es contre toute r├®├®criture. Cette protection peut ├¬tre d├®finie en dates absolues ou relatives.

Si la strat├®gie de sauvegarde impose que les donn├®es soient prot├®g├®es d├®finitivement ou avec une longue ├®ch├®ance, le nombre de supports n├®cessaires pour les sauvegardes augmentera constamment.

Il sera n├®cessaire d'en tenir compte pour la gestion des ressources.

2-6-7. Recommandations pour la gestion des bandes ▲

La gestion des supports d├®pend de la strat├®gie de sauvegarde mise en place. Toutefois, les recommandations suivantes peuvent ├¬tre appliqu├®es dans l'entreprise.

ŌĆō Effectuer une sauvegarde compl├©te au moins tous les 7 ├Ā 30 jours pour chaque serveur.

ŌĆō Configurer des sauvegardes diff├®rentielles ou incr├®mentales quotidiennement (pendant des p├®riodes de moindre utilisation) avec une dur├®e minimale de r├®tention pour les supports magn├®tiques de 90 jours.

ŌĆō Utiliser des supports diff├®rents pour l'archivage des donn├®es.

Remarque

Il est imp├®ratif de ne pas combiner des sauvegardes classiques avec des archives sur le m├¬me support, l'utilisation est compl├©tement diff├®rente. Cette fa├¦on de proc├®der peut amener au recyclage et ├Ā la r├®utilisation du m├®dia provoquant la destruction des donn├®es d'archivage.

Chaque support utilis├® par un serveur de sauvegarde doit porter un nom unique. Cela s'applique ├Ā tous (ceux qui sont utilis├®s pour des pools de stockage ou pour des op├®rations telles que des sauvegardes ou des export tirons de base de donn├®es). Cela s'applique ├®galement aux supports qui se trouvent dans des bandoth├©ques diff├®rentes mais qui sont utilis├®s par le m├¬me serveur.

Gestion des supports apr├©s une session de sauvegarde Une fois les op├®rations d'├®criture effectu├®es, il est indispensable de prendre les mesures n├®cessaires pour prot├®ger les donn├®es stock├®es. Cela implique de prendre les bonnes pratiques suivantes :

ŌĆō Protection des supports contre les effacements ou r├®├®critures manuels. Bien que d├®finie au moment de la configuration de la sauvegarde, il est possible de la modifier par la suite.

ŌĆō Protection des supports contre les dommages physiques, d'o├╣ un stockage dans un endroit s├®curis├®.

La gestion des supports consiste ├Ā maintenir un stock adapt├® par rapport aux consommations constat├®es. Elle doit ├¬tre revue lorsque le p├®rim├©tre de sauve- garde ├®volue.

Afin de minimiser les risques d'├®l├®ments d├®fectueux, il est utile de remplacer p├®riodiquement et au moins annuellement les cartouches tr├©s utilis├®es. La mise au coffre.

Selon la politique mise en ┼ōuvre, les supports de sauvegarde sont g├®n├®ralement entrepos├®s ├Ā diff├®rents endroits. Ils doivent ├¬tre, de pr├®f├®rence, retir├®s rapidement de l'unit├® de sauvegarde et stock├®s dans un lieu prot├®g├® afin de minimiser l'impact suite ├Ā une perte de donn├®es dans le cas d'une destruction compl├©te ou partielle de la salle informatique.

Par exemple, les sauvegardes de donn├®es sont g├®n├®ralement stock├®es sur site dans un coffre s├®curis├® et ignifug├® pour que les donn├®es puissent ├¬tre rapidement restaur├®es en cas de besoin, tandis que les copies des supports de sauvegarde sont stock├®es hors site pour des raisons de s├®curit├®.

Le stockage hors site

├Ć partir du moment o├╣ les supports ont ├®t├® enregistr├®s et recopi├®s, ils doivent ├¬tre entrepos├®es dans un endroit s├®curis├® (├Ā l'abri du feu ou d'un vol) et dans un endroit ├®loign├® de celui o├╣ ils ont ├®t├® copi├®s.

2-7. Les copies de supports (clonage)▲

La duplication de donn├®es sauvegard├®es pr├®sente plusieurs avantages dont le fait de permettre d'am├®liorer leur s├®curit├® et leur disponibilit├® ou encore permet leur utilisation ├Ā des fins d'externalisation.

La proc├®dure consiste ├Ā cr├®er une copie exacte d'un support de sauvegarde. Une fois cette op├®ration effectu├®e, il est possible de stocker la copie dans un site ├®loign├® et mise au coffre. Le support contenant la copie ou la source peut ind├®pendamment ├¬tre utilis├® pour restaurer les donn├®es qu'il contient.

Les deux dispositifs de lecture/├®criture utilis├®s pour cette op├®ration dans le p├®riph├®rique de sauvegarde doivent ├¬tre de m├¬me type et de m├¬me capacit├®, mais ils ne feront pas forc├®ment partie de la m├¬me robotique. Par contre, si les mat├®riels sont diff├®rents, il est pr├®f├®rable qu'ils soient connect├®s physiquement sur le m├¬me serveur de sauvegarde.

Le support de destination doit se trouver obligatoirement dans le même pool que celui de la source.

Il est possible de planifier le processus de copie.

ŌĆō Copie de supports apr├©s sauvegarde : l'op├®ration est effectu├®e juste apr├©s la fin de la session de sauvegarde. Le support utilis├® est celui utilis├® lors de la session en question.

ŌĆō Copie de supports programm├®e : l'op├®ration est effectu├®e ├Ā une heure d├®finie par un ordonnanceur et peut ├¬tre r├®alis├®e en une seule session de sauvegarde, ou avec des sp├®cifications diff├®rentes.

Choix du support de stockage appropri├® Selon la strat├®gie mise en ┼ōuvre, le choix du type de support doit r├®pondre aux contraintes suivantes :

ŌĆō Le montant total des donn├®es ├Ā sauvegarder, selon les types (fichiers, bases de donn├®esŌĆ”).

ŌĆō Les types de donn├®es ├Ā sauvegarder (fichiers, bases de donn├®esŌĆ”).

ŌĆō La fen├¬tre de sauvegarde.

ŌĆō L'environnement (syst├©mes d'exploitation, applications sp├®cifiques aux m├®tiers de l'entreprise, localisation des machines ├Ā sauvegarderŌĆ”).

ŌĆō La distance, dans l'architecture de r├®seau, entre les syst├©mes ├Ā sauvegarder et l'unit├® de sauvegarde.

ŌĆō Les accords de niveau de service avec les entit├®s de l'entreprise pour les besoins de restaurations de donn├®es.

2-8. Les sauvegardes sur disque, la biblioth├©que virtuelle▲

2-8-1. Sauvegarde disque vers disque vers bande▲

Certaines applications de sauvegarde proposent une solution de copie sur disques et sur bandes magn├®tiques pour r├®pondre ├Ā des besoins de s├®curit├® renforc├®s des donn├®es dans le cadre des syst├©mes d'informations.

Cette solution permet de cr├®er de mani├©re transparente une architecture utilisant ├Ā la fois des supports sous forme de disques et de bandes magn├®tiques(disque vers disque vers bande - Disk to Disk to Tape) sans perturber les strat├®gies de sauvegarde existantes. En effet, les donn├®es sont copi├®es sur une unit├® de disques puis migr├®es de mani├©re synchrone ou asynchrone sur une unit├® de bandes selon des r├©gles ├®tablies dans la gestion du logiciel de sauvegarde.

Ce type de copie utilise le principe de la bandoth├©que ou biblioth├©que virtuelle .

Le principe de sauvegarde couramment utilis├® est bas├® sur la copie de disque vers bandes ( Disk to Tape), la restauration s'effectuant de bandes vers disques. Toutefois, la capacit├® toujours plus importante des unit├®s de disques pour les donn├®es et les applications, l'utilisation d'unit├®s de disques dans un environnement de type SAN impliquent des temps tr├©s longs de restaurations d'informations de bandes vers disques. En effet, la lecture des donn├®es sur une bande magn├®tique est r├®alis├®e sous un mode s├®quentiel alors que le mode de lecture sur disque s'op├©re en mode direct.

II est donc possible d'utiliser de l'espace disque (les co├╗ts des disques ayant tendance ├Ā diminuer) pour effectuer ou partie ou l'ensemble des sauvegardes sous la forme d'une copie de disque ├Ā disque (Disk To Disk) et de prolonger cette copie sur bandes (Disk to Disk to Tape).

Cette possibilit├® permet de r├®aliser des copies de disque ├Ā disque selon une planification optimale et de copier les donn├®es vers des bandes magn├®tiques ult├®rieurement. Les performances des serveurs ne sont pas perturb├®es pendant les copies de disque ├Ā disque. Par contre, en cas d'urgence, les donn├®es sauvegard├®es sont rapidement restaur├®es.

L'avantage est de pouvoir r├®aliser des restaurations rapides (de disque vers disque), tout en gardant des sauvegardes de s├®curit├® sous forme de support de bandes magn├®tiques. Celles-ci conservent leurs fonctions d'origine.

Remarque

Sur d'autres applications de sauvegarde, le nom peut ├¬tre diff├®rent (volumes s├®quentiels) mais le principe reste le m├¬me.

Cette architecture (disque vers disque vers bande) a de nombreux avantages outre l'aspect s├®curit├® et disponibilit├® des donn├®es.

Au point de vue exploitation, les administrateurs peuvent v├®rifier le contenu de n'importe quelle biblioth├©que virtuelle, afficher et administrer facilement plusieurs pools de stockage ou exporter les donn├®es sur bande pour un archivage hors site.

Ils peuvent aussi ais├®ment moduler (augmenter ou diminuer) facilement la capacit├® n├®cessaire pour am├®liorer les performances en ajoutant des unit├®s de stockage ou des lecteurs de disques virtuels.

Gr├óce aux donn├®es sur disque et ├Ā leur migration sur bande en blocs volumineux, la maintenance des lecteurs et des m├®dias est plus simple, les taux de d├®faillance sont r├®duits. Par cons├®quent, la fiabilit├® des mat├®riels et la disponibilit├® des donn├®es sont am├®lior├®es.

La capacit├® maximale de la biblioth├©que est identique ├Ā la capacit├® maximale du syst├©me de fichiers sur lequel elle r├®side. Chaque d├®p├┤t de fichier poss├©de une capacit├® maximale d├®finie par l'application de sauvegarde. Les d├®p├┤ts de fichier sont cr├®├®s automatiquement selon les besoins. Cela permet de lib├®rer de l'espace disque pour permettre au p├®riph├®rique de continuer ├Ā enregistrer des donn├®es.

Au point de vue supervision, les administrateurs sont avertis en temps utile. En effet, un message d'alerte est inscrit dans le journal des ├®v├®nements si l'espace disque disponible approche le minimum configur├® requis pour que le p├®riph├®rique fonctionne.

Le p├®riph├®rique de biblioth├©que de fichiers cr├®e automatiquement de nouveaux d├®p├┤ts de fichier si une sauvegarde particuli├©re requiert plus d'espace que n'en contient un seul d├®p├┤t de fichiers.

Autre avantage, le format de donn├®es des p├®riph├®riques sur disque s'appuie sur le m├¬me format que celui des donn├®es pour bandes.

2-8-2. La biblioth├©que virtuelle de sauvegarde ou VTL (Virtual Tape Library)▲

Ce principe de sauvegarde utilise une architecture de type syst├©me de biblioth├©que virtuelle (VLS : Virtual Library System ou VTL : Virtual Tape Library).

Il s'agit d'une solution en m├¬me temps mat├®rielle et logicielle qui fait qu'une unit├® de disques appara├«t ├Ā l'application de sauvegarde comme une bandoth├©que. Ce dispositif appara├«t ├Ā tous les processus comme ├®tant une unit├® physique standard de bandes magn├®tiques, par contre ils op├©rent avec la vitesse et la fiabilit├® d'unit├®s de disques. Ce dispositif pr├®sente un avantage pour les syst├©mes de production ├Ā prot├®ger. En effet, il n'est plus n├®cessaire de fonctionner en mode d├®grad├® quand les sauvegardes sont en train de s'ex├®cuter ni de passer du temps ├Ā attendre une op├®ration de restauration des donn├®es.

Dans un cas classique de sc├®nario, les donn├®es des syst├©mes de production sont sauvegard├®es vers cette biblioth├©que virtuelle qui, ├Ā son tour, transf├©re les donn├®es de sa propre sauvegarde vers le s supports de bandes selon la strat├®gie de sauvegarde d├®finie localement.

Aussi longtemps que cela est n├®cessaire, les donn├®es r├®sident sur la biblioth├©que virtuelle ├Ā base d'unit├®s de disques, ces donn├®es sont ainsi accessibles tr├©s rapidement sans attendre la restauration ├Ā partir des bandes magn├®tiques. Pratiquement, les restaurations r├®alis├®es ├Ā partir de sauvegardes incr├®mentales et de la sauvegarde compl├©te la plus r├®cente sont imm├®diatement disponibles ├Ā partir du syst├©me de biblioth├©que virtuelle. La r├®cup├®ration est ainsi plus rapide.

Cette technique utilise un syst├©me de consolidation de donn├®es au lieu de les copier en plusieurs endroits. L'op├®ration prend ainsi moins de temps et ├®vite une duplication inutile.

2-9. L'utilisation de l'architecture SAN pour le stockage virtuel ▲

Utilisation d'un SAN (Storage Area Network ) pour l'impl├®mentation de biblioth├©que virtuelle ou pour le principe du Disk to Disk to Tape Solution logicielle ├®labor├®e en fonction du syst├©me d'exploitation. En g├®n├®ral, le serveur de sauvegarde utilise la su ite des syst├©mes d'exploitation Windows.

Virtualisation du stockage

Cette technologie permet de s├®parer la repr├®sentation logique du stockage des composants de stockage physiques r├®els. Elle comprend la cr├®ation de volumes logiques en dehors d'un pool de disques physiques r├®sidant sur une unit├® de stockage compos├®e de baie de disques.

Un volume logique est limit├® au cadre du pool mais peut s'├®tendre sur un nombre non d├®fini de disques physiques au niveau du stockage.

2-10. Les cl├®s d'une bonne sauvegarde▲

Pour ├®viter des pertes compl├©tes de donn├®es, il est indispensable d'effectuer des sauvegardes r├®guli├©res (quotidiennes au minimum) ainsi, en cas de perte, les donn├®es r├®cup├®r├®es seront r├®centes et la perte d'information limit├®e.

Il est, de plus, recommand├® de r├®aliser des copies lors de chaque changement ou mise ├Ā jour important du syst├©me d'information (mat├®riel, syst├©me d'exploitation, applicationŌĆ”) ainsi, en cas de mauvais fonctionnement menant ├Ā une panne ou ├Ā un d├®faut de red├®marrage, les donn├®es r├®cup├®r├®es permettront la remise en ├®tat du syst├©me.

Pour s'assurer de bien r├®cup├®rer les informations dans les cas les plus critiques,il est pr├®conis├® de conserver les supports de sauvegardes dans un lieu diff├®rent, ├®loign├® de la localisation du serveur de sauvegarde. Ainsi, en cas de sinistre ou de vol, les donn├®es seront ├®pargn├®es.

Pour ne pas entraver l'activit├® du syst├©me d'Information de l'entreprise il convient d'effectuer l'op├®ration de sauvegarde pendant des p├®riodes de moindre utilisation de l'infrastructure informatique (nuit, week-end) et bien s├╗r, de l'automatiser.

Les sauvegardes doivent ├¬tre r├®alis├®es ├Ā intervalles r├®guliers de telle fa├¦on que la r├®cup├®ration se fasse dans l'├®tat le plus r├®cent possible.

Les proc├®dures mises en place pour les sauvegardes et les restaurations doivent ├¬tre bien garanties. Si possible, leur efficacit├® dans des situations r├®elles doit avoir ├®t├® test├®e compl├©tement, surtout pour la validit├® des restaurations.

Plusieurs g├®n├®rations de copies de sauvegarde doivent ├¬tre conserv├®es. Cela fournit plus de flexibilit├® et de consistance au processus de restauration.

Le choix de l'application de sauvegarde, qui s'av├©re tr├©s importante pour la s├®curit├® de ses donn├®es, doit correspondre aux besoins de l' entreprise dans le cadre de la gestion de la disponibilit├® de ses donn├®es. Il est recommand├® que l'entreprise ou le responsable du syst├©me d'information puisse tester le logiciel le plus ad├®quat. Cela est r├®alisable en demandant ├Ā l'├®diteur une version d'├®valuation pour bien valider que le logiciel est bien adapt├® ├Ā l'environnement de l'entreprise et que son efficacit├® pourra ├¬tre prouv├®e dans toutes les circonstances, surtout pour les sc├®narios de sinistre ou d'incidents les plus graves.

2-11. La base de donn├®es de sauvegarde▲

2-11-1. Le concept▲

En g├®n├®ral, le logiciel de sauvegarde enregistre les informations utiles (donn├®es sur les clients de sauvegarde , la gestion des plannings et des politiques de sauvegarde) dans une base de donn├®es interne.

Ces informations y sont mises ├Ā jour lors de chaque op├®ration, ce qui implique que la taille de cette base augmente, en g├®n├®ral, avec le nombre et la taille des sauvegardes effectu├®es.

La base de donn├®es inclut des informations concernant :

ŌĆō Les postes clients et les administrateurs.

ŌĆō Les r├©gles et les plannings.

ŌĆō Les param├©tres du serveur.

ŌĆō L'emplacement des fichiers client sur l'espace de stockage du serveur.

ŌĆō Les op├®rations du serveur (par exemple, les journaux d'activit├® et les enregistrements d'├®v├®nement).

Cette base de donn├®es, appel├®e aussi catalogue ou base d'index selon l'application, r├®side sur le serveur de sauvegarde principal. Elle comporte toutes les informations sur les donn├®es sauvegard├®es, les supports sur lesquels elles ont ├®t├® copi├®es, les r├®sultats des op├®rations de sauvegarde, de restauration, de copie, sur la gestion des supports ainsi que les p├®riph├®riques et ├®quipements configur├®s par l'application.

Elle comprend aussi plusieurs autres fonctionnalit├®s :

ŌĆō Elle permet une restauration rapide et facile.

Elle contient toutes les informations permettant de retrouver rapidement les supports requis pour une restauration ├Ā partir d'une recherche sur les ├®l├®ments ├Ā recopier.

ŌĆō Gestion des ├®v├©nements lors des op├®rations.

L'acc├©s aux informations de la base de donn├®es permet de v├®rifier le d├®roulement des op├®rations de sauvegardes ou de copies.

ŌĆō Gestion des supports.

├Ć partir des informations disponibles, l'application peut effectuer automatiquement une gestion des supports pendant les op├®rations de sauvegarde, de copie, de r├®aliser d'autres op├®rations dans les p├®riph├®riques de bandes ou de disques en liaison avec les pools de supports d├®finis.

Cette base de donn├®es peut s'accro├«tre ├®norm├®ment. La v├®rification p├®riodique de l'espace utilis├® sur le serveur de sauvegarde est indispensable. Un outil de supervision prenant en compte les disques du serveur et la v├®rification de leur capacit├® disponible est recommand├®.

L'augmentation non contr├┤l├®e de l'espace d'allocation peut avoir un impact important sur les performances du syst├©me de sauvegarde principal et sur les sauvegardes.

Outre le contr├┤le de son expansion, il est n├®cessaire de configurer l'application pour garder uniquement les informations n├®cessaires et de trouver le bon ├®quilibre entre les besoins li├®s ├Ā l'exploitation d'une part, la taille et la croissance de la base de donn├®es d'autre part.

Cela implique aussi que l'administrateur en charge de l'application comprenne bien le fonctionnement de cette base de donn├®es et puisse intervenir en temps utile.

2-11-2. La sauvegarde de la base de donn├®es▲

Comme cette base est l'├®l├®ment le plus critique du logiciel, elle est en g├®n├®ral copi├®e p├®riodiquement (quotidiennement au moins) sur les supports de sauvegarde par l'application. Dans le cas d'un incident grave au niveau du serveur de sauvegarde, les exploitants doivent pouvoir la r├®cup├®rer en premier pour pouvoir reprendre les op├®rations, principalement la restauration de donn├®es.

2-12. Les notifications▲

Le serveur de sauvegarde utilise des ressources sp├®cifiques, transmettant les comptes rendus, les informations et les alertes relatives aux op├®rations sur le serveur de sauvegarde. ├Ć chacune d'entre elles correspond un ├®v├®nement par exemple, nettoyage des lecteurs, fin de sauvegarde, v├®rification des index, expiration des licences, etc. ├Ć chaque ├®v├©nement correspond une priorit├® (information, notification, alerte critique, urgence) ou une action : envoi d'un message, cr├®ation d'un fichier de log ou impression des informations relatives ├Ā l'incident.

2-13. Les machines virtuelles et leur strat├®gie de sauvegarde▲

Il existe deux approches pour effectuer la sauvegarde de machines virtuelles int├®gr├®es ├Ā une machine physique. Soit l'impl├®mentation de sauvegardes du serveur, en globalit├®, qui h├®berge les machines virtuelles soit des sauvegardes individuelles. Il est simplement n├®cessaire que les syst├©mes d'exploitation du serveur h├┤te et ceux des machines virtuelles soient tous compatibles avec le logiciel de sauvegarde.

Bonnes pratiques de sauvegarde de machines virtuelles

Un des nombreux avantages de la technologie de virtualisation est sa capacit├® ├Ā d├®solidariser les charges de travail des applications et les syst├©mes d'exploitation ├Ā partir du mat├®riel sous-jacent. Le r├®sultat final est la capacit├® de d├®placer une machine virtuelle entre diff├®rents serveurs physiques sans avoir ├Ā se soucier des inconsistances mineures de configuration.

Comment d├®terminer ce qui est n├®cessaire de sauvegarder

D'un point de vue logique, les machines virtuelles sont des unit├®s qui se suffisent ├Ā elles-m├¬mes. Elles comprennent une configuration mat├®rielle virtuelle, un syst├©me d'exploitation, des applications et des services. Sur l'aspect physique, il y a de nombreux fichiers et param├©tres qui doivent ├¬tre transf├®r├®s vers une sauvegarde ou un site pr├®vu pour la reprise d'activit├®.

Selon la plate-forme de virtualisation, les types g├®n├®raux de fichiers ├Ā prendre en compte comprennent :

ŌĆō Les donn├®es de configuration du serveur h├®bergeant les machines virtuelles.

ŌĆō Les disques virtuels.

ŌĆō Les fichiers de configuration des machines virtuelles.

ŌĆō Les fichiers de la configuration virtuelle des r├®seaux et des fonctionnalit├®s de redondance de r├®seau.

ŌĆō Les fichiers de configuration du logiciel de virtualisation, par exemple la configuration du serveur ESX pour VMware.

ŌĆō Les fichiers d'├®tat pour chacun des syst├©mes d'exploitation.

R├®alisation de sauvegardes au niveau du serveur h├®bergeant les machines virtuelles

Le premier probl├©me en relation avec la r├®alisation des sauvegardes des machines virtuelles est le fait que les fichiers sur le serveur h├┤te correspondant aux disques virtuels sont constamment en utilisation tant que le serveur est en exploitation.

Bien qu'il soit possible d'effectuer une copie des disques virtuels alors que la machine virtuelle est en ex├®cution avec des logiciels appropri├®s ou des options dans les logiciels de sauvegarde, il y a toutefois un risque d'engendrer une copie non utilisable par la suite.

Cela signifie que les agents de sauvegarde g├®rant des fichiers ouverts ont besoin de prendre en compte l'aspect virtualisation de fa├¦on ├Ā g├®n├®rer des sauvegardes correctes et valables.

Il y a diff├®rentes mani├©res de r├®aliser de s sauvegardes de fichiers cr├®├®s pour les machines virtuelles au niveau du serveur h├┤te.

Les sauvegardes ├Ā froid sont s├╗res par contre elles imposent l'arr├¬t des machines virtuelles. Elles sont r├®alisables pour des syst├©mes qui peuvent ├¬tre indisponibles pendant la dur├®e n├®cessaire pour r├®aliser une copie des fichiers associ├®s des disques virtuels.

Des sauvegardes ├Ā chaud peuvent ├¬tre effectu├®es pendant que la machine virtuelle est en fonctionnement. Des outils adapt├®s ├Ā la virtualisation sont g├®n├®ralement requis pour impl├®menter ce type de sauvegardes.

Options de stockage de sauvegarde

Un des probl├©mes potentiels ├Ā consid├®rer lors de la sauvegarde de disques virtuels est le montant total d'espace disque qui sera n├®cessaire. Il existe diff├®rentes options en relation :

ŌĆō Stockage direct ( Direct-attached storage) : cette m├®thode implique d'avoir stock├® des copies des fichiers de machines virtuelles directement sur le serveur h├┤te. Alors que le processus peut ├¬tre rapide et facile ├Ā impl├®menter, il ne prot├©ge pas contre les pannes du serveur h├┤te ou du sous syst├©me du disque h├┤te.

ŌĆō Stockage bas├® sur le r├®seau ( Network-based storage) : il s'agit de la destination la plus courante pour des sauvegardes de machines virtuelles. Les donn├®es peuvent ├¬tre stock├®es sur des p├®riph├®riques de type : serveurs standards de fichiers, des NAS ( Network Attached Storage) d├®di├®s, des serveurs de stockage bas├®s sur iSCSI (internet SCSI).

ŌĆō Stockage SAN ( Storage Area Networks) : les entreprises peuvent utiliser des connexions ├Ā partir de ce type de r├®seau pour g├®rer de fa├¦on centrale le stockage de donn├®es, tout en fournissant une possibilit├® de haute performance pour les sauvegardes et les processus associ├®s. L'architecture SAN est g├®n├®ralement la plus applicable pour les sauvegardes r├®alis├®es entre les sites de reprise d'activit├®, sachant que les limitations pratiques lors de transferts des donn├®es s'av├©rent ├¬tre la longueur des connexions entre les sites concern├®s, la bande passante r├®seau disponible.

2-14. La gestion de la s├®curit├® au niveau des sauvegardes▲

2-14-1. La s├®curit├® des donn├®es stock├®es▲

S├®curit├® des op├®rations entre clients et serveurs

Dans le cadre d'une op├®ration, toutes les fois qu'un client veut communiquer avec le serveur, une authentification est mise en place. Cette v├®rification est bidirectionnelle, le client s'authentifie par rapport au serveur et vice versa. Chaque client poss├©de un mot de passe stock├® sur le serveur et le client. Les mots de passe ne sont pas transmis sur le r├®seau pour ├®viter d'├¬tre intercept├®s. Une session de contr├┤le est effectu├®e avant tout transfert pour la validation.

Chiffrement des donn├®es sur les supports

La plupart des logiciels de sauvegarde permettent le chiffrement ou le cryptage des donn├®es envoy├®es par chaque client de sauvegarde vers le serveur. Cette option am├®liore encore plus le transfert s├®curis├®. Toutefois, il est important de noter que ces donn├®es sauvegard├®es et crypt├®es sur le serveur de sauvegarde ne sont plus du tout r├®cup├®rables si la cl├® de chiffrement est perdue. Le logiciel de sauvegarde peut toute fois stocker la cl├® de chiffrement.

2-14-2. Dispositifs suppl├®mentaires de gestion de la s├®curit├®▲

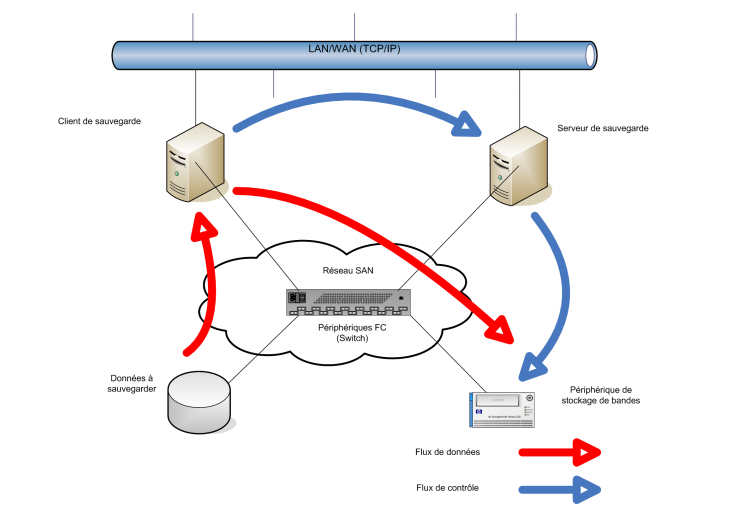

Transfert de donn├®es via le SAN (LAN-free data transfer)

Si un des clients de sauvegarde, le serveur de sauvegarde et l'unit├® de bandes magn├®tiques sont connect├®s sur le m├¬me SAN, les donn├®es peuvent ├¬tre transf├®r├®es via cet environnement. Ce qui a pour avantage de pouvoir obtenir des d├®bits de transferts importants et am├®liorer leur s├®curit├®. En effet, les donn├®es ne transitent plus par le r├®seau LAN de l'entreprise.

2-15. Concept de snapshot ou clich├®s instantan├®s▲

Un certain nombre d'entreprises ont actuellement une demande croissante en besoin de stockage haute disponibilit├®. En r├®ponse ├Ā ces probl├©mes, de nouvelles technologies de sauvegarde avec temps d'indisponibilit├® quasiment nul ont ├®t├® mises au point.

Il s'agit de la technologie de snapshot. Les copies d'informations effectu├®es lors d'op├®ration utilisant cette technique peuvent ensuite ├¬tre conserv├®es sur une baie de disques sous forme de copies ponctuelles des donn├®es d'origine ├Ā des fins de restauration instantan├®e. Elles peuvent aussi ├¬tre utilis├®es pour cr├®er des sauvegardes sur supports de bandes ├Ā l'aide d'une application de sauvegarde.

Concept de snapshot

Le processus de snapshot permet de cr├®er une r├®plication de donn├®es d'application vers d'autres volumes logiques de la m├¬me baie de disques, ├®galement appel├®s volumes cible. Les donn├®es ainsi dupliqu├®es sont ├®galement appel├®es donn├®es snapshot. Elles correspondent ├Ā des copies ponctuelles instantan├®es d'un syst├©me de fichiers ou d'un volume donn├®. Une fois les donn├®es copi├®es, les applications s'ex├®cutant sur le serveur peuvent apporter des modifications aux donn├®es d'origine sans perturbation. Pendant ce temps, les donn├®es dupliqu├®es peuvent ├¬tre sauvegard├®es sur le serveur de sauvegarde sans intervenir sur les performances du serveur d'application.

Un instantan├® de volume ou snapshot est donc une image d'un volume de stockage ├Ā un instant donn├® dans le temps. Il s'agit de l'├®quivalent logique d'une copie physique compl├©te cr├®├®e bien plus rapidement tout en occupant moins d'espace disque.

Les r├®plications ont l'apparence des volumes de stockage standard et peuvent donc ├¬tre acc├®d├®es de la m├¬me mani├©re.

Gr├óce ├Ā cette technologie de copie en ├®criture, l'instantan├® de volume conserve les donn├®es sous leur forme d'origine dans le r├®f├®rentiel d'instantan├®s. Cette fonctionnalit├® ne demande qu'une capacit├® minimum de stockage d├®di├®e, qui se limite g├®n├®ralement ├Ā 10 ou 20 % du volume d'origine de base, il est possible de g├®rer plusieurs instantan├®s dans l'espace n├®cessaire pour des donn├®es diff├®rentes.

Comme les volumes snapshot sont dispos├®s sur des volumes physiques d'une unit├® de stockage, ils b├®n├®ficient des m├¬mes caract├®ristiques de haute disponibilit├® que les volumes de stockage standard, notamment la protection RAID et, si cela est configur├®, le basculement vers un chemin redondant.

Restauration instantan├®e

Pendant les sessions de copie de snapshot vers le serveur de sauvegarde, plusieurs instances de snapshot des donn├®es peuvent ├¬tre conserv├®es sur une baie de disques d├®di├®e.

Les copies de snapshot stock├®es peuvent ensuite ├¬tre utilis├®es pour une restauration instantan├®e vers le serveur d'application. Dans ce cas, la copie ponctuelle d'une r├®plique s├®lectionn├®e est restaur├®e ├Ā son emplacement d'origine dans l'├®tat dans lequel elle se trouvait au moment o├╣ les donn├®es snapshot ont ├®t├® g├®n├®r├®es.

Aucun transfert de donn├®es ├Ā partir d'un support de bande n'├®tant requis dans le cadre de cette proc├®dure, cela autorise une dur├®e de restauration globale tr├©s r├®duite.

Utilisation des snapshots

Les instantan├®s de volumes ont ├®t├® d├®velopp├®s et mis en ┼ōuvre pour ├®viter toute perturbation dans la disponibilit├® des acc├©s aux donn├®es par les applications au cours des activit├®s de gestion habituelles.

La sauvegarde ├Ā partir d'un instantan├® de volume permet aux processus de production ou aux applications de se poursuivre sans perturbation, surtout dans le cas o├╣ la r├®plication s'effectue par un chemin redondant (autre unit├® de stockage redond├®e).

La s├®curit├® et la protection des donn├®es peuvent ├¬tre ainsi assur├®es :

ŌĆō Protection et disponibilit├® rapide des informations : restauration facile et rapide.

ŌĆō Protection suppl├®mentaire dans l'├®ventualit├® d'une erreur d'utilisateur ou d'une alt├®ration.

ŌĆō Dans le cas de recherche de donn├®es parmi des informations critiques : un ensemble de donn├®es peut ├¬tre r├®serv├® ├Ā des analyses, tandis qu'un autre peut acc├®der ├Ā des donn├®es confidentielles. Ce qui garantit la confidentialit├® d'acc├©s ├Ā certaines informations.

Snapclones

La cr├®ation des snapclones commence par une proc├®dure semblable ├Ā celle utilis├®e pour cr├®er des snapshots sans allocation pr├®alable d'espace disque. Il s'en suit un processus de clonage ou de copie. Un snapclone permet d'acc├®der sans interruption aux donn├®es r├®pliqu├®es pendant que le processus de clonage s'ex├®cute en t├óche de fond en exploitant les p├®riodes d'inactivit├® de la baie de stockage de disques. Une fois le processus achev├®, le snapclone repr├®sente une copie de donn├®es compl├©te reproduisant le volume source ├Ā un ├®tat donn├®. Si les donn├®es stock├®es sur le volume source sont perdues, il est toujours possible de r├®tablir le snapclone. Cette technologie pr├®sente l'avantage d'amener une double s├®curit├® pour les donn├®es et ainsi assurer leur disponibilit├®.

3. La restauration des donn├®es▲

Observations relatives ├Ā la restauration

La restauration des derni├©res donn├®es sauvegard├®es n├®cessite les supports de la sauvegarde compl├©te la plus r├®cente et les sauvegardes incr├®mentales qui ont suivi.

Par cons├®quent, plus le nombre de sauvegardes incr├®mentales effectu├®es est important, plus le temps de restauration est long et plus il y a de supports ├Ā g├®rer.

Une autre utilisation courante du concept de sauvegarde incr├®mentale est illustr├®e dans la figure ci-apr├©s.

Dans ce cas, l'espace n├®cessaire sur les supports est l├®g├©rement plus important, mais la restauration ne n├®cessite que deux supports :

3-1. Les diff├®rentes options de restauration de fichiers▲

3-1-1. Les diff├®rentes options de restauration de fichiers▲

Ce type concerne des fichiers perdus, effac├®s ou alt├®r├®s d'un utilisateur, d'une application ou du syst├©me d'exploitation.

Plusieurs possibilit├®s de restauration de fichier sont disponibles : soit r├®tablir sur l'original, donc risquer de perdre les donn├®es actuelles, soit restaurer sur un autre emplacement pour pouvoir ensuite d├®placer les fichiers concern├®s vers leur cible finale. Il s'agit de la m├®thode la plus pertinente et la plus s├╗re pour restaurer des fichiers perdus. Cette solution permet la comparaison de l'├®tat des fichiers concern├®s et ├®vite des erreurs non r├®cup├®rables.

Il est ├®galement possible de restaurer une version donn├®e d'un fichier ou d'une arborescence. Cette option peut ├¬tre utile en cas de changement de version multiple sur des applications.

Restauration sur un autre r├®pertoire du m├¬me syst├©me

Cette restauration est le type que l'on utilise pour restituer les fichiers perdus ou endommag├®s appartenant aux utilisateurs ou au syst├©me d'exploitation. Dans ce cas, toutes les protections des fichiers sont conserv├®es : leurs propri├®taires, leurs listes de contr├┤le d'acc├©s, etc...

L'administrateur du syst├©me peut mettre en ┼ōuvre plusieurs m├®thodes de restauration.

La plus effective consiste ├Ā cr├®er un r├®pertoire vide dans un des dossiers de l'utilisateur. Il s'agira alors de restaurer les donn├®es de l'utilisateur ├Ā cet emplacement. Cela donne la possibilit├® ├Ā l'utilisateur de r├®cup├®rer selon ses besoins.

Ce type de restauration est celui qui pr├®sente le moins de risques ; il est donc recommand├® pour toutes les op├®rations courantes au cours de l'exploitation des syst├©mes.

Restauration sur un autre syst├©me

Ce type de restauration est identique au pr├®c├®dent. Le client de sauvegarde cible sera en fait un autre syst├©me. Dans certains cas, les protections et caract├®ristiques des fichiers ne seront pas conserv├®es.

Ce proc├®d├® peut ├¬tre utilis├® pour restaurer un grand nombre de fichiers ou une application en provenance d'un syst├©me sur lequel il reste peu de place ou pour restaurer un serveur par un autre identique. Cette solution est plus souvent utilis├®e avec la technologie des syst├©mes virtualit├®s.

Restauration sur le r├®pertoire d'origine du m├¬me syst├©me

L'autre m├®thode consiste ├Ā restaurer les fichiers ou donn├®es dans leur r├®pertoire d'origine. Par contre, si un fichier ou des donn├®es de m├¬me r├®f├®rence ou de m├¬me nom ont ├®t├® cr├®├®s entre-temps, ils ou elles seront effac├®s lors de la restauration. Heureusement, les applications de sauvegarde poss├©dent, en g├®n├®ral, des options ├®vitant des manipulations hasardeuses. Cette restauration est le type utilis├® pour restituer un syst├©me d'exploitation endommag├®.

Trois possibilit├®s existent pour la gestion des fichiers en doublon :

ŌĆō Garder le plus r├®cent : le fichier le plus r├®cent entre le fichier sur la sauvegarde et celui sur la destination est conserv├® ; il s'agit typiquement de la restauration de fichiers dont certains ont ├®t├® modifi├®s par erreur.

ŌĆō Pas de r├®├®criture: s'il y a un fichier du m├¬me nom sur la destination, le fichier en provenance du syst├©me est rejet├®. Il s'agit typiquement de la restauration de fichiers dont certains ont ├®t├® d├®truits par erreur.

ŌĆō R├®├®criture : les fichiers en provenance de la sauvegarde remplacent syst├®matiquement les fichiers pr├®sents sur la destination.

Cette option est obligatoire lorsque l'on restaure un syst├©me d'exploitation Windows endommag├® ou corrompu par un virus par exemple. Tous les fichiers pr├®sents dans le syst├©me d'exploitation sont alors remplac├®s par des fichiers non corrompus provenant d'une sauvegarde r├®alis├®e avant le moment suppos├® de l'introduction du virus. Cela implique une gestion rigoureuse des supports.

Les fichiers en cours d'utilisation sont alors marqu├®s pour n'├¬tre r├®install├®s qu'au red├®marrage suivant, toutes les personnalisations de Windows restent identiques. Au red├®marrage suivant, toutes les informations sont remplac├®es par celles en provenance de la sauvegarde, il faut donc s'assurer que les informations sur les comptes du syst├©me et des applications, les mots de passe du syst├©me d'exploitation (les derniers connus) sont correctement copi├®s au moment de la sauvegarde.

Une autre solution consiste ├Ā avoir une politique de gestion s├®curis├®e des mots de passe des syst├©mes (cf. chapitre La s├®curit├® dans l'entreprise - Les syst├©mes).

Ce type de restauration est ├Ā manipuler avec une grande pr├®caution pour la restitution des fichiers des utilisateurs.

Autres options de restauration

Il est ├®galement possible effectuer une recherche lors de la s├®lection de la source des donn├®es ├Ā r├®cup├®rer. Selon la politique de r├®tention d├®finie, il est possible de choisir les fichiers ├Ā r├®cup├®rer en recherchant ├Ā partir des informations stock├®es qui existent dans la base de donn├®es de l'application.

3-1-2. Restauration d'un syst├©me d' exploitation complet d'un serveur▲

Ce cas peut intervenir dans le cas o├╣ l'unit├® de disque contenant le syst├©me d'exploitation a ├®t├® remplac├®e suite ├Ā un probl├©me de mat├®riel.

Les solutions utilisant une m├®thode appel├®e Bare-Metal-Recovery permettent la reconstruction d'un syst├©me complet ├Ā partir d'une nouvelle unit├® de disques. Cela signifie que toute la configuration du syst├©me d'exploitation d'origine ainsi que les applications install├®es ont ├®t├® copi├®es pr├®c├®demment sur un support de disque de fa├¦on ├Ā effectuer la restauration compl├©te.

Les ├®diteurs de logiciel de sauvegarde proposent, en g├®n├®ral, une proc├®dure adapt├®e ├Ā leur application et en fonction du type de syst├©me d'exploitation.

Il existe, en outre, d'autres applications (uniquement compatibles avec Windows) pouvant ├¬tre associ├®es ├Ā une application de sauvegarde normale. Elles effectuent la restauration compl├©te du syst├©me.

Cette image du syst├©me, copi├®e sur un support de DVD-Rom, est amor├¦able directement (sur un serveur Windows) et permet le r├®tablissement complet du serveur.

Cette proc├®dure a toutefois une limitation. L'image sauvegard├®e ne peut ├¬tre utilis├®e que sur un serveur dont l'architecture mat├®rielle est absolument identique ├Ā celle d'origine. Cela correspond ├Ā la solution id├®ale lorsqu'il s'agit du m├¬me serveur physique.

Toutefois, des ├®tapes suppl├®mentaires sont n├®cessaires. En effet, l'image restaur├®e correspond ├Ā la version de la derni├©re copie effectu├®e sur le DVD-Rom. La restauration des derni├©res sauvegardes compl├©tes, interm├®diaires ou incr├®mentales est n├®cessaire. Cela est facilement r├®alisable si et seulement si le syst├©me a ├®t├® sauvegard├® de fa├¦on r├®guli├©re, les copies v├®rifi├®es r├®guli├©rement. Le pr├®requis est naturellement de poss├®der au minimum une sauvegarde totale (compl├©te + incr├®mentale), correcte de l'unit├® de disque concern├®e.

Si cela n'est pas le cas, il est n├®cessaire de r├®installer le syst├©me d'exploitation complet ├Ā partir des supports d'installation, de le mettre ├Ā jour, de le configurer, d'installer tous les logiciels existant pr├®c├®demment. Cela peut ├¬tre tr├©s long et le risque principal est de retrouver un syst├©me non conforme ou non identique avec ce qu'il ├®tait avant l'incident.

4. La strat├®gie de sauvegarde▲

Une architecture correcte de sauvegarde et de reprise doit inclure un plan de recouvrement en cas de sinistre, des proc├®dures et des outils pour assister ├Ā la reprise apr├©s un incident grave, des proc├®dures d├®taill├®es pour r├®aliser la reprise. Pour chaque domaine, une strat├®gie doit d├®finir clairement les ressources, les processus, les technologies ├Ā mettre en place pour finaliser une structure op├®rationnelle.

Un des r├┤les de la strat├®gie de sauvegarde consiste ├Ā collecter les informations n├®cessaires pour mener ├Ā bien une architecture de sauvegarde op├®rationnelle et adapt├®e au contexte de l'entreprise.

Elle peut ├¬tre diff├®rente et s'adapter au logiciel de sauvegarde choisi. Son principe d'├®laboration reste le m├¬me.

- La d├®finition des contraintes et des besoins relatifs aux sauvegardes, notamment la fr├®quence ├Ā laquelle les donn├®es doivent ├¬tre sauvegard├®es, le besoin ou non de copies suppl├®mentaires sur des supports.

- La ma├«trise des facteurs qui influencent la sauvegarde, notamment les taux de transfert de donn├®es pris en charge par le r├®seau et les p├®riph├®riques de sauvegarde. Ces facteurs peuvent d├®terminer la mani├©re dont l'application de sauvegarde et le type de sauvegarde (r├®seau ou directe, par exemple) choisis seront configur├®s. La sauvegarde sur disque permettra de b├®n├®ficier de solutions avanc├®es telles que la sauvegarde synth├®tique ou la sauvegarde de disque sur bandes magn├®tiques selon plusieurs ├®tapes.

- La pr├®paration d'une strat├®gie de sauvegarde d├®crivant le concept de sauvegarde et sa mise en ┼ōuvre.

D├®finition des besoins relatifs ├Ā une strat├®gie de sauvegarde et questions essentielles

La d├®finition des objectifs et des contraintes de la strat├®gie implique de r├®pondre aux premi├©res questions suivantes :

ŌĆō Quelles sont les strat├®gies de l'entreprise en mati├©re de gestion des donn├®es (sauvegarde et de restauration) ? La politique de gestion des donn├®es de l'entreprise est-elle d├®j├Ā d├®finie ? La strat├®gie de sauvegarde devra en tenir compte.

ŌĆō Quels types de donn├®es est-il n├®cessaire de sauvegarder ?

Pour cela, il est n├®cessaire d'├®tablir une liste des types de donn├®es existant sur le r├®seau de l'entreprise, tels que les fichiers des utilisateurs, les fichiers des syst├©mes d'exploitation ou des applications. Les types de machines utilis├®es : les serveurs Web, de messagerie et les bases de donn├®es relationnelles volumineuses.

ŌĆō Quel est le temps d'indisponibilit├® maximal ├Ā ne pas d├®passer pour leur r├®cup├®ration ?

Il s'agit de la dur├®e que l'entreprise s'autorise ├Ā rester non op├®rationnelle suite ├Ā l'indisponibilit├® des donn├®es. Cet ├®l├®ment a un impact important sur le choix des investissement s en termes d'infrastructure r├®seau et de mat├®riel de sauvegarde. Pour chaque type de donn├®es, d├®terminer le temps d'indisponibilit├® maximal acceptable pour la r├®cup├®ration.

Le temps de r├®cup├®ration total correspond au temps n├®cessaire pour acc├®der au support sur lequel se trouvent les donn├®es ├Ā r├®cup├®rer, ensuite au processus de copie qui permet leur restauration sur leur emplacement d'origine (en g├®n├®ral). La r├®cup├®ration d'un syst├©me d'exploitation complet demande la mise en place d'une proc├®dure sp├®cifique.

ŌĆō Pendant combien de temps les donn├®es seront-elles conserv├®es ?

Le besoin de conserver les informations d├®pendra des contraintes l├®gales ou administratives de l'entreprise, de ses besoins m├®tiers.

ŌĆō Comment conserver et maintenir les supports contenant des donn├®es sauvegard├®es ?

Une r├®flexion sur la fa├¦on dont elles seront stock├®es, selon les contraintes ou les moyens que l'entreprise dispose doit ├¬tre men├®e. Les supports doivent-ils ├¬tre conserv├®s dans un lieu s├®curis├® (coffre par exemple) ou entrepos├®es sur un site externe s├®curis├® lui aussi.

ŌĆō Est-il requis de cr├®er des copies de supports des donn├®es pendant la sauvegarde ?

Pendant la copie, l'├®criture de donn├®es critiques sur plusieurs ensembles de supports permet d'am├®liorer la tol├®rance aux incidents qui peuvent survenir lors des sauvegardes ou de proc├®der ├Ā une mise au coffre sur plusieurs sites. Par contre la copie en miroir de donn├®es augmente le temps n├®cessaire ├Ā la sauvegarde.

ŌĆō Quel volume de donn├®es est-il n├®cessaire de sauvegarder ?

Pour chaque type de donn├®es, il est n├®cessaire d'estimer la quantit├® de donn├®es ├Ā conserver. Celle-ci a un impact direct sur le temps n├®cessaire aux op├®rations de copie et guide dans le choix de p├®riph├®riques et des supports de sauvegarde adapt├®s.

ŌĆō Quelle est la croissance future estim├®e du volume de donn├®es ?

L'entreprise a une estimation de son ├®volution ou de ses prochains changements. Cela permet d'appr├®cier, pour chaque type de donn├®es, le taux de croissance pr├®visionnel. Les solutions de sauvegarde devront ├¬tre ├®tudi├®es en cons├®quence.

ŌĆō Combien de temps peut prendre une sauvegarde (compl├©te, incr├®mentale) ?

Estimer le temps n├®cessaire ├Ā chaque sauvegarde permet de d├®finir l'incidence directe sur la dur├®e pendant laquelle les donn├®es sont disponibles ou indisponibles ├Ā l'utilisation selon les types d'applications.

Le temps n├®cessaire ├Ā la sauvegarde d├®pend aussi du type de sauvegarde effectu├®e (compl├©te ou incr├®mentale).

D'autres solutions existent dont la sauvegarde synth├®tique et la sauvegarde en plusieurs ├®tapes (de disque vers disque vers bande). Certaines strat├®gies de sauvegardes avanc├®es permettent de r├®duire consid├®rablement le temps n├®cessaire ├Ā l'op├®ration.